Lektion 2: Schützen der virtuellen Umgebung 481

Lektion 2: Schützen der virtuellen Umgebung

Zusätzlich zu den Sicherheitseinstellungen für Hostserver und Ressourcenpoolkomponenten

sollten Sie auch auf die Sicherheit Ihrer virtuellen Produktivcomputer achten. Ein weiteres

Element, das in jeder Sicherheitsrichtlinie einer virtuellen Infrastruktur unverzichtbar ist, ist

die Zuweisung der passenden Rollen an Administratoren und Techniker. Beides ist wichtig,

um die Sicherheitsstrategie für die virtuelle Infrastruktur zu vervollständigen.

Am Ende dieser Lektion kennen Sie sich mit folgenden Themen aus:

■ Die verschiedenen Hyper-V-Verwaltungsrollen

■ Potenzielle Bedrohungen und Risiken für virtuelle Computer

■ Sicherheitsmaßnahmen, die Sie für virtuelle Computer treffen sollten

■ Schutz der virtuellen Hyper-V-Computer

Veranschlagte Zeit für diese Lektion: 30 Minuten

Vorbereiten der Hyper-V-Verwaltungsrollen

Zur Vorbereitung der Verwaltungsrollen für Hyper-V bieten sich zwei verschiedene Vor-

gehensweisen an. Die erste ist für kleinere Ressourcenpools geeignet, während sich die

zweite für Ressourcenpools eignet, in denen ein zentrales Hostserververwaltungsprogramm

verwendet wird.

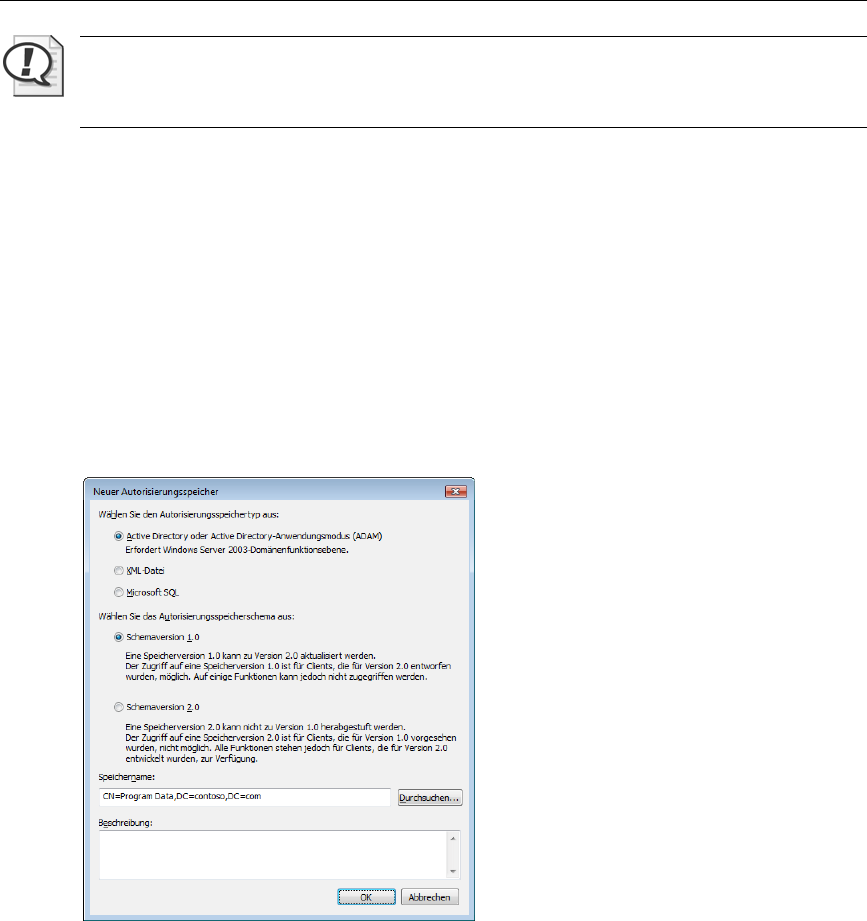

■ Dezentral verwaltete Ressourcenpools In kleinen Ressourcenpools müssen Sie mit

dem Autorisierungs-Manager dafür sorgen, dass Administratoren und Techniker die

geringstmöglichen Rechte für ihre vorgesehenen Rollen erhalten. Diese Ressourcen-

pools werden Dezentral verwaltete Ressourcenpools genannt, weil sie kein zentrales

Verwaltungsprogramm enthalten und alle Hyper-V-Hosts individuell verwaltet werden.

Dieser Lösungsansatz ist nur in Organisationen mit sehr kleinen Ressourcenpools

sinnvoll.

■ Zentral verwaltete Ressourcenpools In Ressourcenpools, in denen zur Verwaltung

der Hostserver und virtuellen Computer ein spezielles Verwaltungsprogramm verwen-

det wird, hat dieses Programm auch die Aufgabe, Administratoren und Technikern die

geringstmöglichen Zugriffsrechte für ihre Rollen zuzuweisen. Organisationen zum

Beispiel, die SCVMM verwenden, würden für die Delegierung von Rechten ebenfalls

SCVMM einsetzen.

Prüfungstipp SCVMM versus Autorisierungs-Manager

Sie können nicht den Autorisierungs-Manager verwenden, um für einen Hyper-V-Host, der

bereits von SCVMM verwaltet wird, Rechte zuzuweisen, weil die Ergebnisse miteinander in

Konflikt stehen können und es dadurch vielleicht unmöglich wird, den Hostserver zu ver-

wenden. Vergessen Sie das nicht, wenn in der Prüfung Fragen zur Delegierung von Rechten

gestellt werden.

Welche Methode Sie wählen, hängt ab von der Umgebung, in der Sie arbeiten, von dem

Vertrauen, das Sie in Ihre Kollegen setzen, und von der Zahl der Hostserver und virtuellen

Computer, die Sie verwalten müssen.