Lektion 2: Schützen der virtuellen Umgebung 497

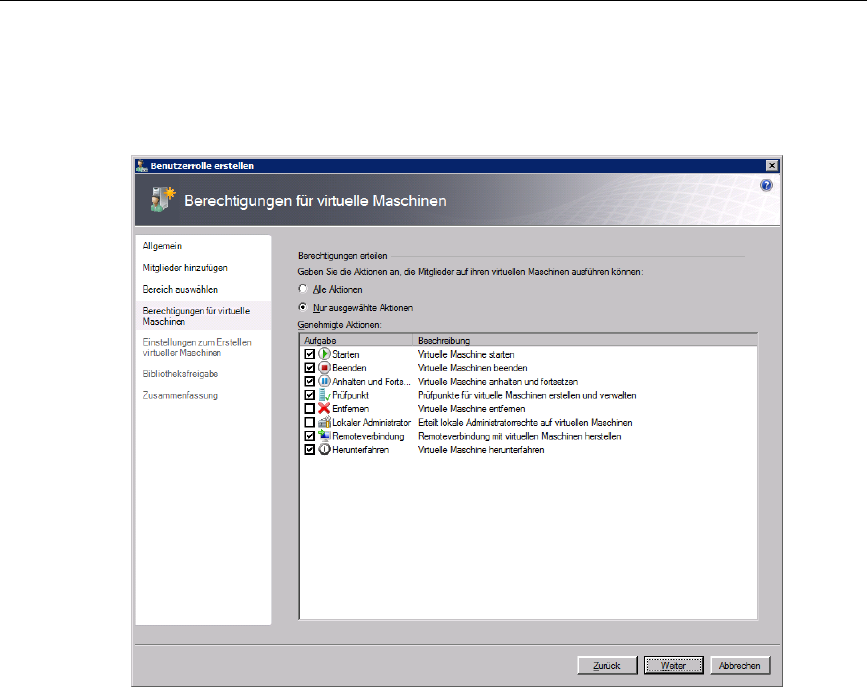

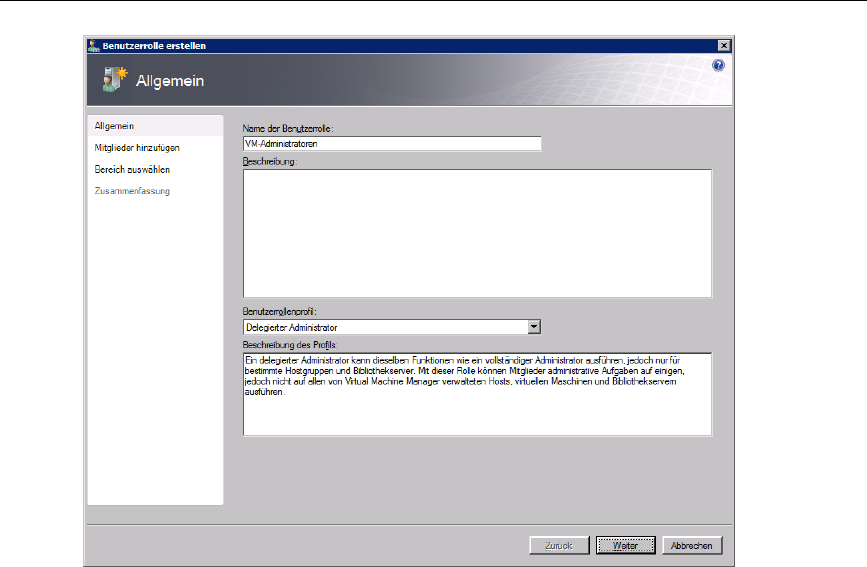

Abbildung 8.23 Delegieren von Verwaltungsaufgaben in SCVMM

Natürlich sollten Ihnen auch die zusätzlichen Sicherheitsfragen bewusst sein, die sich durch

virtuelle Computer ergeben und daraus, wer Zugriff auf die Dateien hat, aus denen virtuelle

Computer bestehen:

■ Überlegen Sie sorgfältig, wie Sie Ihr Speichersystem für virtuelle Computer struktu-

rieren. Um den Umgang zu erleichtern, sollten alle Dateien, aus denen ein virtueller

Computer besteht, im selben Ordner zusammengefasst werden. Vergessen Sie aber

nicht, dass es dadurch auch einfacher wird, einen virtuellen Computer zu stehlen.

Sorgen Sie dafür, dass die Speicherordner, die Sie für virtuelle Computer und deren

Komponenten verwenden, durch strenge Zugriffssteuerungslisten geschützt sind.

■ Geparkte virtuelle Computer bergen ein höheres Risiko. Ressourcenpooladministra-

toren verwenden meistens eine ganze Reihe von verschiedenen virtuellen Computern,

aber nicht alle gleichzeitig. Außerdem neigen Ressourcenpooladministratoren dazu,

die nicht verwendeten virtuellen Computer nicht herunterzufahren, sondern ihren

Zustand zu speichern. Dadurch entsteht eine Datei mit dem aktuellen Speicherinhalt

des virtuellen Computers. Unter bestimmten Umständen stellt dies ein Risiko dar, weil

im Speicher Kennwörter gespeichert sind. Angreifer, die sich Zugang zu dieser Datei

verschaffen, könnten sie zur Ermittlung der Kennwörter verwenden und sich dadurch

Zugang zu Informationen verschaffen, die sie nicht haben sollten. Denken Sie daran,

wenn Sie einen sensiblen virtuellen Computer nicht herunterfahren, sondern nur seinen

Zustand speichern.