190 Kapitel 4: Netzwerkzugriffssicherheit

WFAS-Befehlszeile

Windows-Firewall mit erweiterter Sicherheit lässt sich auch auf der Befehlszeile steuern.

Das kann wichtig werden, wenn Sie einen eigenständigen Computer mit einer Server Core-

Installation von Windows Server 2008 aufbauen. Mit den Befehlen

netsh firewall und netsh

advfirewall können Sie Regeln erstellen, die aktuellen Konfigurationen anzeigen und diese

Konfigurationen exportieren und importieren. Sie können die Export- und Importfunktionen

dazu verwenden, um schnell eine größere Zahl von Computern zu konfigurieren, auf denen

Windows Server 2008 als Server Core-Installation verwendet wird. Eine vollständige Be-

schreibung der

netsh advfirewall-Befehle geht zwar über den Rahmen dieses Buchs hinaus,

aber zu den Befehlen, mit denen Sie WFAS konfigurieren können, gehören zum Beispiel:

■ netsh advfirewall show allprofiles Zeigt die Eigenschaften aller erweiterten Fire-

wallprofile an

■ netsh advfirewall dump Speichert die aktuelle Firewallkonfiguration als Skriptdatei,

mit der die Firewallkonfiguration wiederhergestellt werden kann

■ netsh advfirewall reset Stellt die Standardkonfiguration einer Firewall wieder her

■ netsh advfirewall consec Wechselt in den Verbindungssicherheitskontext, in dem

sich Verbindungssicherheitsregeln erstellen lassen

■ netsh advfirewall firewall add rule Damit kann eine erweiterte Firewallregel erstellt

werden, wobei alle Kategorien zur Verfügung stehen, die auch in der GUI verfügbar

sind

Weitere Informationen Konfigurieren von WFAS

Weitere Informationen über die Konfiguration von WFAS mit dem Befehl netsh finden Sie

auf der Microsoft-Website in dem Artikel http://support.microsoft.com/kb/947709.

Prüfungstipp

Merken Sie sich die Unterschiede zwischen Windows-Firewall und WFAS.

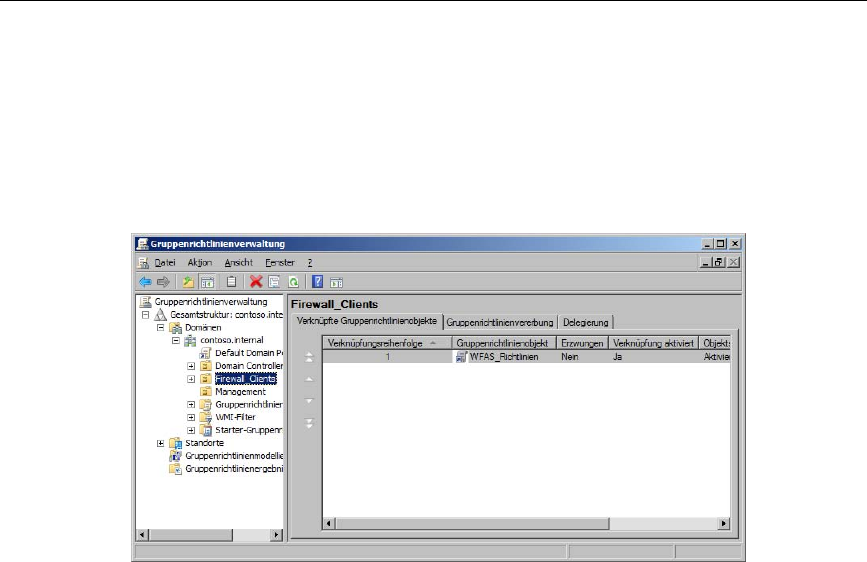

Übung Konfigurieren der Firewall mit Gruppenrichtlinien

In dieser Übung erstellen Sie eine Richtlinie für Windows-Firewall mit erweiterter Sicher-

heit. Dabei aktivieren Sie die Firewall für alle Profile, konfigurieren eine Regel für eine be-

stimmte Datenverkehrsart und konfigurieren eine Verbindungssicherheitsregel.

Übung 1 Erstellen und Anwenden einer WFAS-Richtlinie

In dieser Übung erstellen Sie eine Richtlinie, um WFAS für alle Netzwerkpfadprofile zu ak-

tivieren. Dabei stellen Sie die Richtlinie so ein, dass die IPSec-Verschlüsselung aktiviert

wird, wenn Verbindungssicherheitsregeln erzwungen werden. Außerdem erstellen Sie eine

Regel, die eingehenden HTTP- und HTTPS-Datenverkehr zulässt, wenn das Domänenprofil

aktiv ist.

1. Melden Sie sich mit dem Benutzerkonto Kim_Akers auf Glasgow an.

2. Öffnen Sie im Menü Ver wal tun g die Konsole Gruppenrichtlinienverwaltung.