90 Kapitel 2: Konfigurieren von IP-Diensten

Sicherheitsaushandlung

Sicherheit aushandeln ist eine allgemeine Filteraktion. Wenn Sie diese Option auswählen,

können Sie anschließend genau festlegen, auf welche Weise die Sicherheit für die Filter-

aktion ausgehandelt wird. Soll beispielsweise Verschlüsselung ausgehandelt werden oder

lediglich Authentifizierung? In welcher Reihenfolge werden Verschlüsselungstechnolo-

gien oder Hash-Algorithmen bevorzugt? Ist es erlaubt, ungeschützte Kommunikation zu

verwenden, falls Quelle und Ziel sich nicht auf ein gemeinsames Sicherheitsprotokoll

einigen können?

Sie haben viele Möglichkeiten zur Auswahl, die Sicherheit für eine Filteraktion auszu-

handeln. Daher ist es möglich, viele unterschiedliche Regeln zu definieren, wenn Sie die

Option Sicherheit aushandeln wählen. Die Sicherheitseinstellungen können nur dann

erfolgreich ausgehandelt werden, wenn beide Enden einer IPSec-Verbindung sich darauf

einigen, mit welchen Diensten und Algorithmen die Daten geschützt werden.

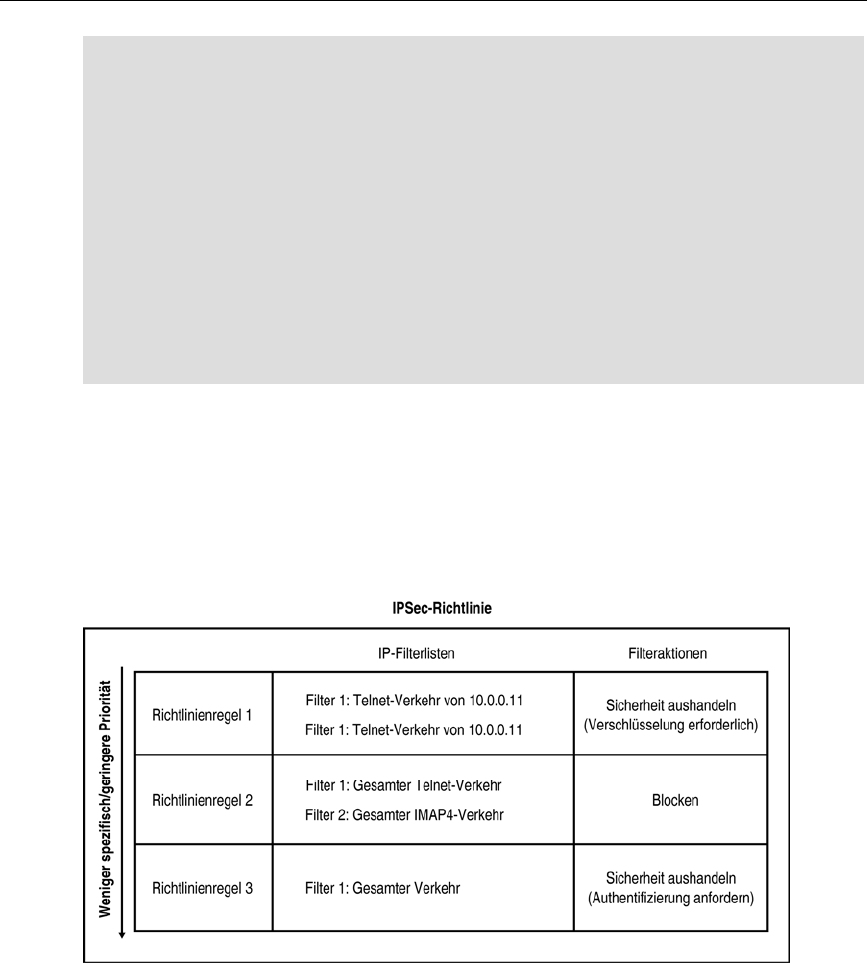

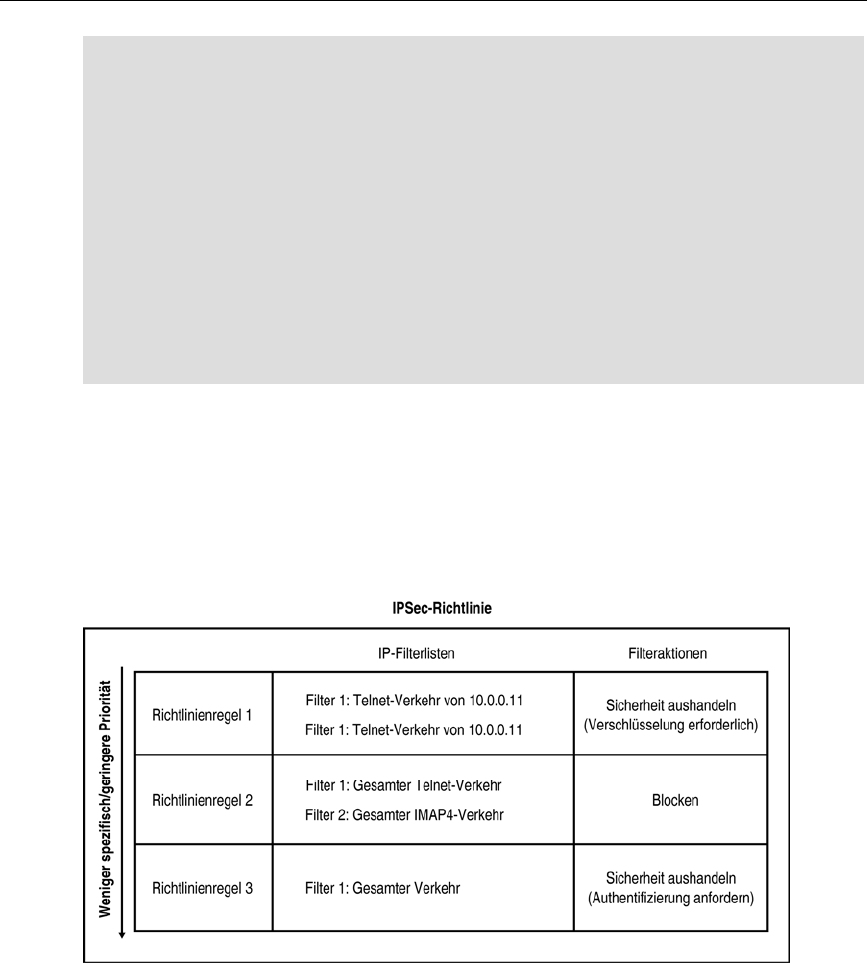

Abbildung 2.17 zeigt den Inhalt einer IPSec-Richtlinie und aus welchen Regeln, Filtern und

Filteraktionen sich diese Richtlinie zusammensetzt. Die IPSec-Richtlinie in der Abbildung

besteht aus drei Regeln. Die erste Regel hat Priorität, weil sie den Verkehr am spezifischsten

definiert: sowohl anhand des Typs (Telnet oder IMAP4) als auch anhand der Adresse (von

10.0.0.11 oder 10.0.0.31). Die zweite Regel ist nicht ganz so spezifisch, sie legt den Verkehr

nur anhand des Typs fest (Telnet oder IMAP4). Die dritte Regel ist am unspezifischsten,

weil sie für den gesamten Verkehr gilt. Daher hat sie die geringste Priorität.

Abbildung 2.17 Eine IPSec-Richtlinie, die aus drei Regeln besteht

Wird einem Computer die IPSec-Richtlinie aus Abbildung 2.17 zugewiesen, versucht er, alle

Daten außer Telnet- und IMAP4-Verkehr zu authentifizieren (aber nicht zu verschlüsseln).

Telnet- und IMAP4-Verkehr wird standardmäßig blockiert, sofern es sich nicht um Telnet-

Verkehr von der Adresse 10.0.0.11 oder um IMAP4-Verkehr von der Adresse 10.0.0.31