Lektion 2: Sammeln von Netzwerkdaten 495

Lektion 2: Sammeln von Netzwerkdaten

Sie können viel über ein Netzwerk erfahren, indem Sie es aktiv testen oder den Datenver-

kehr passiv mitlesen. Diese Lektion beschreibt zwei Programme und ein Protokoll, das Sie

dabei unterstützt. Mit dem Microsoft Baseline Security Analyzer können Sie Ihr Netzwerk

auf Clients untersuchen, auf denen nicht die aktuellen Sicherheitsupdates installiert wurden

und die eine problematische Sicherheitskonfiguration aufweisen. Mit dem Network Monitor

können Sie den Netzwerkdatenverkehr aufzeichnen und genau überprüfen, was ein Compu-

ter hört, der ans Netzwerk angeschlossen ist. SNMP (Simple Network Management Proto-

col) ermöglicht Ihnen die Überwachung von entsprechend ausgelegten Geräten. In dieser

Lektion erfahren Sie mehr über diese Hilfsmittel und darüber, was Sie damit in einer Win-

dows Server 2008-Netzwerkumgebung tun können.

Am Ende dieser Lektion werden Sie in der Lage sein, die folgenden Aufgaben auszuführen:

■ Sammeln von Informationen über ein Netzwerk mit SNMP

■ Überwachen der Sicherheit der Clients mit dem Microsoft Baseline Security Analyzer

■ Sammeln von Informationen über ein Netzwerk mit dem Network Monitor

Veranschlagte Zeit für diese Lektion: 40 Minuten

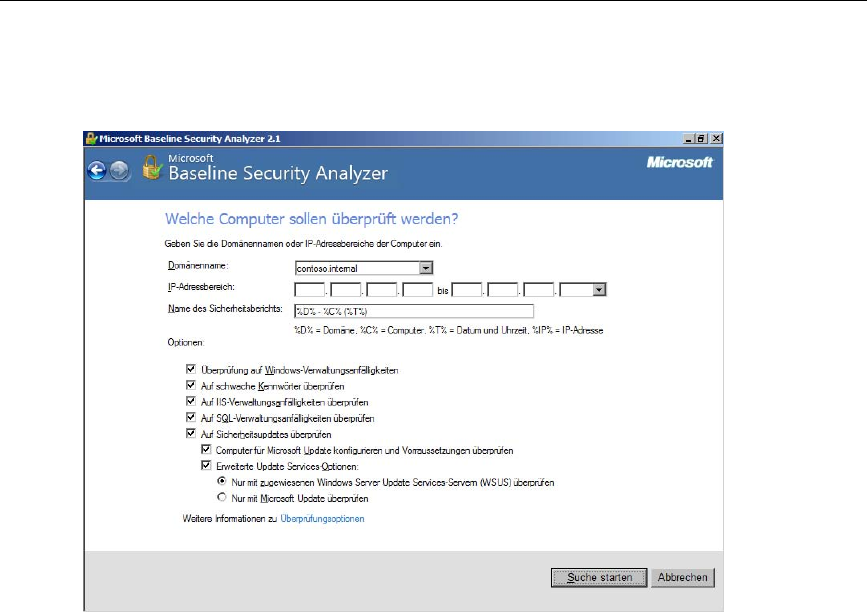

Microsoft Baseline Security Analyzer

Der Microsoft Baseline Security Analyzer (MBSA) ist ein Tool, mit dem Sie überprüfen

können, ob auf den Computern aus dem Netzwerk Ihrer Organisation alle relevanten Up-

dates installiert wurden und ob die Sicherheitseinstellungen nach den Empfehlungen von

Microsoft vorgenommen wurden. Das MBSA-Tool kann entweder die Liste der Updates

verwenden, die auf den Microsoft Update-Servern veröffentlicht wurden, oder die Liste der

auf dem lokalen WSUS-Server genehmigten Updates heranziehen. Mit dem MBSA-Tool

können Sie entweder einen einzelnen Computer untersuchen, einen bestimmten IPv4-

Adressbereich oder eine Domäne, wie in Abbildung 9.16.

Mit MBSA können Sie Ihre Computer auf Folgendes überprüfen:

■ Sicherheitsupdates Führen Sie diese Prüfung mit Microsoft Update oder einem

lokalen WSUS-Server als Datenquelle durch.

■ Windows-Verwaltungsschwachstellen Bei dieser Prüfung werden die Zustände der

Gastkonten überprüft, das Dateisystemformat, die Konfiguration der Dateifreigabe und

die Konfiguration von Mitgliedern der Administratorengruppe (beispielsweise wird

untersucht, ob ein Administratorenkonto über ein Kennwort verfügt, das niemals ab-

läuft).

■ Schwache Kennwörter Hierbei wird überprüft, ob die auf dem Zielcomputer ver-

wendeten Kennwörter die Komplexitätsvoraussetzungen erfüllen.

■ IIS-Verwaltungsschwachstellen Überprüft, ob das IIS-Sperrprogramm ausgeführt

wurde und ob bestimmte Beispielanwendungen und virtuelle Verzeichnisse vorhanden

sind.