Lektion 2: Konfigurieren von schreibgeschützten Domänencontrollern 255

Ein anderes Problem ist, dass Änderungen an der Active Directory-Datenbank in einem

Zweigstellendomänencontroller in den zentralen Standort und alle anderen Domänencon-

troller in der Umgebung repliziert werden. Daher ist die Integrität des Unternehmensver-

zeichnisdienstes gefährdet, wenn die Daten eines Domänencontrollers in einer Zweigstelle

beschädigt werden. Wenn beispielsweise ein Zweigstellenadministrator einen Domänencon-

troller aus einer veralteten Datensicherung wiederherstellt, kann das Auswirkungen auf die

gesamte Domäne haben. Da das IT-Personal in einer Zweigstelle oft weniger Erfahrung hat

als das Team in der Hauptstelle, kann es passieren, dass ein inkompetenter Administrator

den ganzen Standort lahmlegt.

Ein Zweigstellendomänencontroller erfordert unter Umständen Wartung, etwa um einen

neuen Gerätetreiber zu installieren. Um Wartungsaufgaben auf einem Standarddomänen-

controller auszuführen, müssen Sie sich als Mitglied der Administratorengruppe dieses

Domänencontrollers anmelden. Das bedeutet, dass Sie ein Administrator der Domäne sind.

Oft ist es nicht zu verantworten, einem Supportteam in einer Zweigstelle so umfangreiche

Berechtigungen zu gewähren.

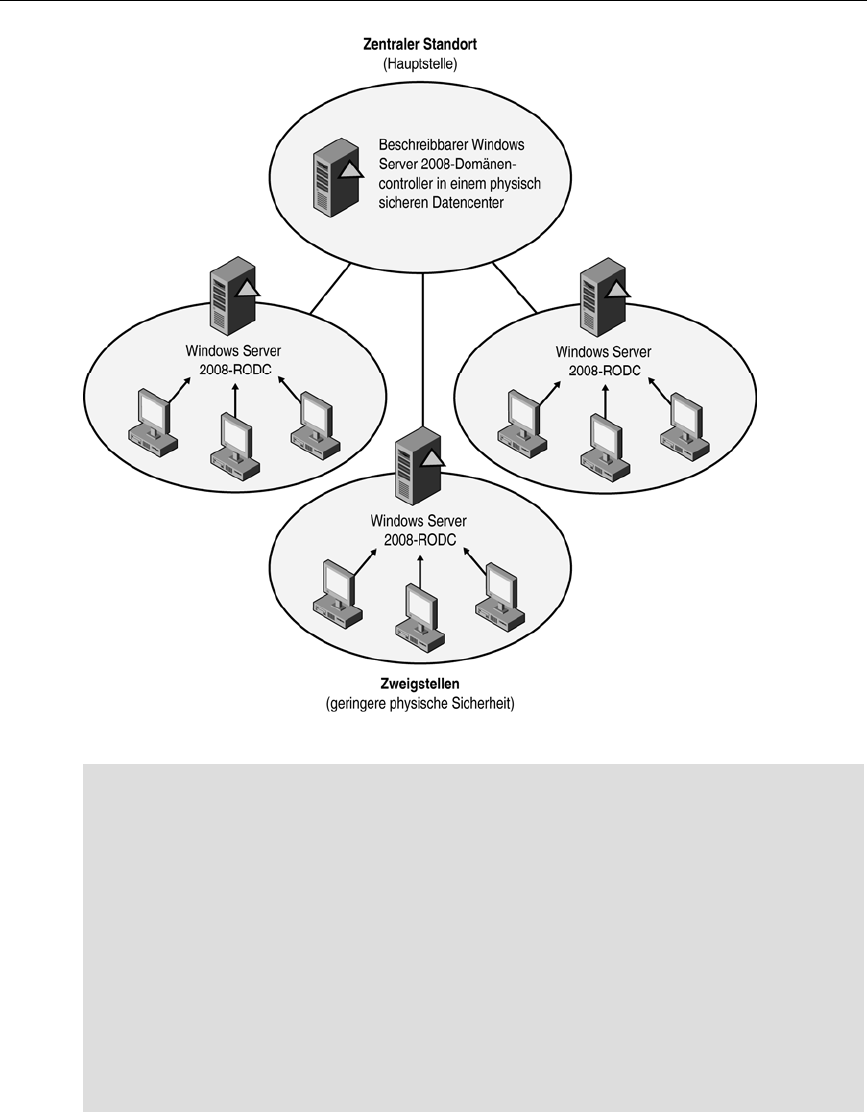

Verwenden von schreibgeschützten Domänencontrollern

Der RODC wurde für den Einsatz in einer Zweigstelle entworfen. Ein RODC ist ein Domä-

nencontroller, der eine Kopie aller Objekte in der Domäne und aller Attribute außer vertrau-

lichen Attributen (Geheimnissen) verwaltet. Er speichert also beispielsweise keine Eigen-

schaften im Zusammenhang mit Kennwörtern. Wenn sich ein Benutzer in der Zweigstelle

anmeldet, empfängt der RODC die Anforderung und leitet sie an einen Domänencontroller

am zentralen Standort weiter, damit dort die Authentifizierung durchgeführt wird.

Sie

können für den RODC eine Kennwortreplikationsrichtlinie (Password Replication Policy,

PRP) konfigurieren, die festlegt, welche Benutzerkonten der RODC zwischenspeichern darf.

Ist

der Benutzer, der sich anmeldet, in der PRP aufgelistet, speichert der RODC die Anmelde-

informationen dieses Benutzers in seinem Cache. Wenn der Benutzer das nächste Mal eine

Authentifizierung anfordert, kann der RODC diese Aufgabe daher lokal erledigen. Während

sich Benutzer anmelden, die in der PRP eingetragen sind, baut der RODC seinen Cache mit

Anmeldeinformationen auf, sodass er die Authentifizierung für diese Benutzer lokal durch-

führen kann. Diese Konzepte sind in Abbildung 5.11 dargestellt.

RODCs unterstützen Technologien wie AD FS, DHCP (Dynamic Host Configuration Proto-

col), DNS, Gruppenrichtlinien (Group Policy, GP), verteiltes Dateisystem (Distributed File

System, DFS), MOM (Microsoft Operations Manager) und System Center Configuration

Manager 2007. Sie eignen sich hervorragend für die Virtualisierung, etwa mit Hyper-V, weil

sie nicht besonders viel Netzwerkverkehr verursachen.

Falls der RODC kompromittiert oder gestohlen wird, bleiben die Auswirkungen auf die

Sicherheit sehr begrenzt. Sie brauchen lediglich die Kennwörter der Benutzerkonten zu

ändern, die auf dem RODC zwischengespeichert waren. Beschreibbare Domänencontroller

verwalten eine Liste aller zwischengespeicherten Anmeldeinformationen auf den einzelnen

RODCs. Wenn Sie das Konto des gestohlenen oder kompromittierten RODCs aus AD DS

löschen, haben Sie die Möglichkeit, die Kennwörter aller Benutzerkonten zurückzusetzen,

die auf dem betreffenden RODC zwischengespeichert waren.